Akira Ransomware เวอร์ชัน Linux เป้าหมายคือ Server VMware ESXi

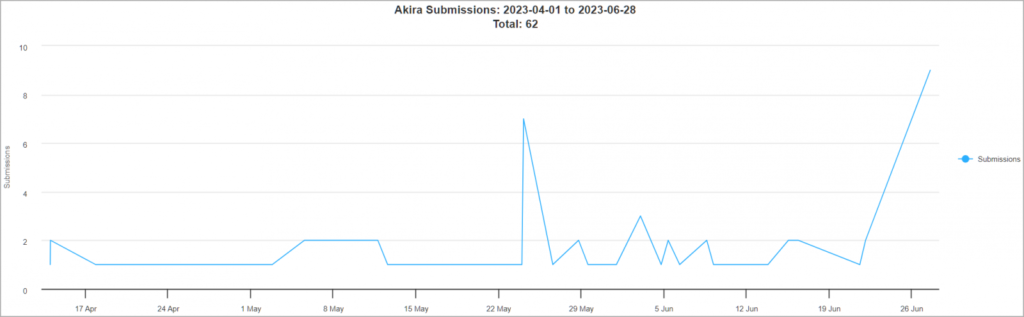

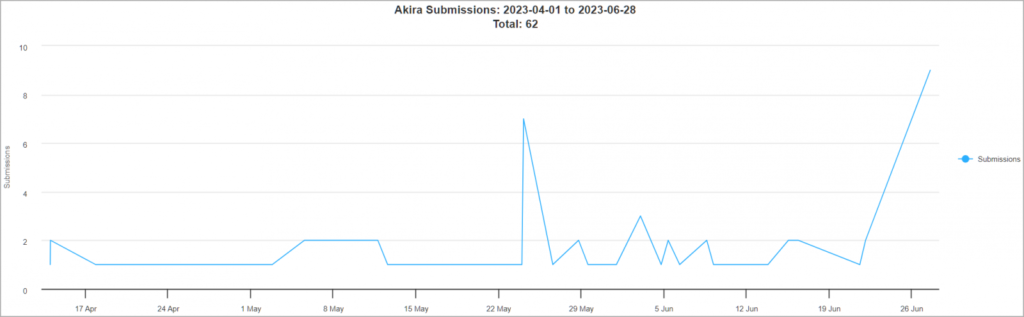

Ransomware Akira (พบการโจมตีครั้งแรกเมื่อเดือนมีนาคม 2023) เป้าหมายอยู่ที่ระบบ Linux Server VMware ESXi ก่อนหน้านี้ที่มีการพบ ransomware ชนิดนี้ เป้าหมายการโจมตีอยู่ที่ระบบ Windows โดยตั้งเป้าไปที่หน่วยงานต่างๆ เช่นอุตสาหกรรม, การศึกษา, การเงิน, อสังหาริมทรัพย์, การผลิต และหน่วยงานให้คำปรึกษา และตั้งแต่พบ Ransomware นี้ มีองค์กรต่างๆ ตกเป็นเหยื่อยมากกว่า 30 ราย อันนี้เฉพาะในประเทศอเมริกาที่เดียว โดยมีการเรียกค่าไถ่หลายล้านดอลล่าร์

ที่มา : Bleeping Computer

Rivitna นักวิเคราะห์มัลแวร์ เป็นผู้พบ Ransomware Akira เวอร์ชัน Linux ได้ทีการเผยแพร่ตัวอย่างการเข้ารหัสของ Ransomware ตัวนี้บน VirusTotal เมื่อสัปดาห์ที่ผ่านมา จากการตรวจสอบพบว่ามีตัวเข้ารหัส ที่มีชื่อ Project ว่า ‘Esxi_Build_Esxi6’ ซึ่งชี้ให้เห็นชัดเลยว่า พุ่งเป้าหมายการโจมตีมาที่ Server VMware ESXi โดยเฉพาะ และจากการวิเคราะห์ของทาง Bleeping Computer พบว่าการทำงานของ Akira นี้ไม่ได้มีคำสั่งหรือการทำงานขั้นสูงแต่อย่างใด เช่นคำสั่งปิดการทำงานของเครื่อง Virtual Machine อัตโนมัติ โดยใช้คำสั่ง esxcli แต่จากที่ดูๆ แล้ว จะมีคำสั่ง 2-3 คำสั่งที่จะช่วยให้แฮกเกอร์ทำการโจมตี ซึ่งได้แก่คำสั่ง

- -p –encryption_path (เป้าหมายคือ file/folder paths)

- -s –share_file (เป้าหมายคือ network drive path)

- – n –encryption_percent (เปอร์เซนต์ของการเข้ารหัส)

- –fork (สร้าง child process สำหรับการเข้ารหัส)

พารามิเตอร์ที่น่าสนใจคือ -n ซึ่งพารามิเตอร์นี้จะช่วยให้แฮกเกอร์สามารถกำหนดจำนวนข้อมูลที่เข้ารหัสในแต่ละไฟล์ ยิ่งตั้งไว้ต่ำเท่าไหร่ ก็จะยิ่งเข้ารหัสได้เร็วเท่านั้น แต่เหยื่อก็สามารถกู้กลับมาได้ โดยไม่ต้องเสียเงินค่าไถ่

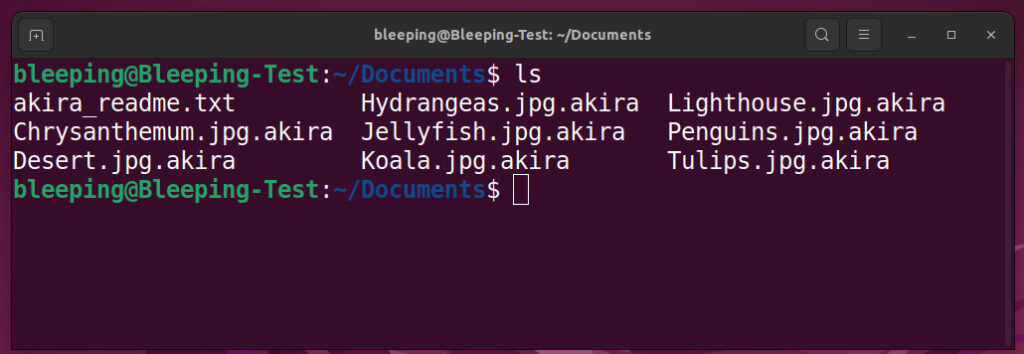

ไฟล์ที่มีการเข้ารหัสของ Akira บน Linux Server

ที่มา : Bleeping Computer

เมื่อเข้ารหัสไฟล์ จะพบไฟล์ดังนี้ .4dd, .accdb, .accdc, .accde, .accdr, .accdt, .accft, .adb, .ade, .adf, .adp, .arc, .ora, .alf, .ask, .btr, .bdf, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db-shm, .db-wa, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dcb, .dct, .dcx, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmps, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, .qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .iso ที่มา Bleeping Computer แต่ไฟล์หรือโฟลเดอร์ด้านล่างนี้ ระบบ Linux จะข้ามไป เพราะว่าเป็นไฟล์ที่อยู่บนระบบ Windows ซึ่งสันนิษฐานได้ว่า Akira เวอร์ชัน Linux นี้ ดัดแปลงมาจาก Akira เวอร์ชัน Windows winnt, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msi

ที่มา Bleeping Computer

ทีนี้นักวิเคราะห์จาก Cyble ได้ออกรายงานเกี่ยวกับ Akira เวอร์ชัน Linux ว่า มีตัวคีย์เข้ารหัส RSA สาธารณะ(public RSA encryption key) และมีการใช้อัลกอริธึม symmetric key หลายตัวในการเข้ารหัสไฟล์ รวมไปถึง AES, CAMELLIA, IDEA-CB, และ DES คีย์ symmetric key จะใช้เพื่อเข้ารหัสไฟล์ของเหยื่อ จากนั้นจึงค่อยเข้ารหัสด้วยคีย์สาธารณะ RSA ทำให้เหยื่อไม่สามารถถอดรหัสได้ เว้นแต่จะมีคีย์ถอดรหัสส่วนตัว RSA ซึ่งมีเพียงแฮกเกอร์เท่านั้นที่จะมีคีย์นี้ได้ ไฟล์หรือโฟลเดอร์ที่ถูกเข้ารหัสจะถูกเปลี่ยนนามสกุลเป็น .akira และจะมีไฟล์เรียกค่าไถ่ที่ชื่อว่า akira_readme.txt ซึ่งจะถูกสร้างในแต่ละโฟลเดอร์บนเครื่องที่โดนโจมตี

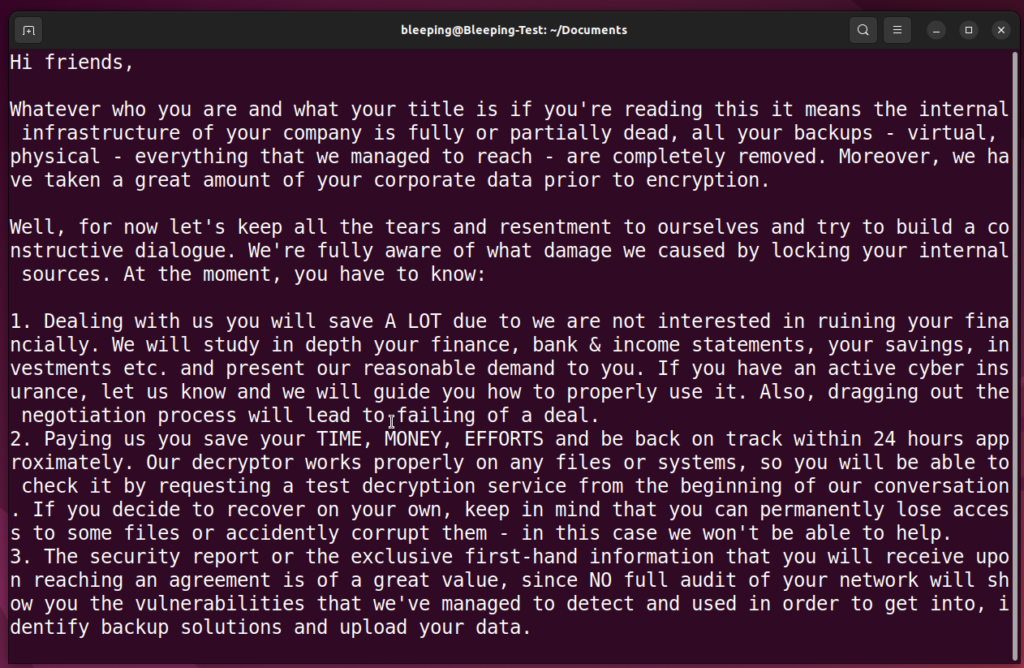

ข้อความเรียกค่าไถ่ของ Akira บน Linux Server

ที่มา : Bleeping Computer

อย่างไรก็ดี เพื่อเป็นการป้องกันเบื้องต้น แนะนำให้ให้เช็คหรือตรวจสอบ Server สม่ำเสมอว่ามีไฟล์แปลกปลอมหรือมีพฤติกรรมการใช้งานที่น่าสงสัยหรือไม่ อย่างที่ทราบกัน หลายๆ องค์กรส่วนใหญ่นิยมใช้ Server ที่เป็นระบบ Linux ซึ่งในตอนนี้ Server Linux นั้นกำลังเป็นนิยมในหมู่แฮกเกอร์ เพราะมีเครื่องมือหลายหลายให้ใช้ในการโจมตี, การโจมตีทำได้ง่าย และอัตราความสำเร็จของการโจมตีมีสูง คุ้มค่ากับการโจมตี ที่มา: Bleeping Computer, VirusTotal, Cyble